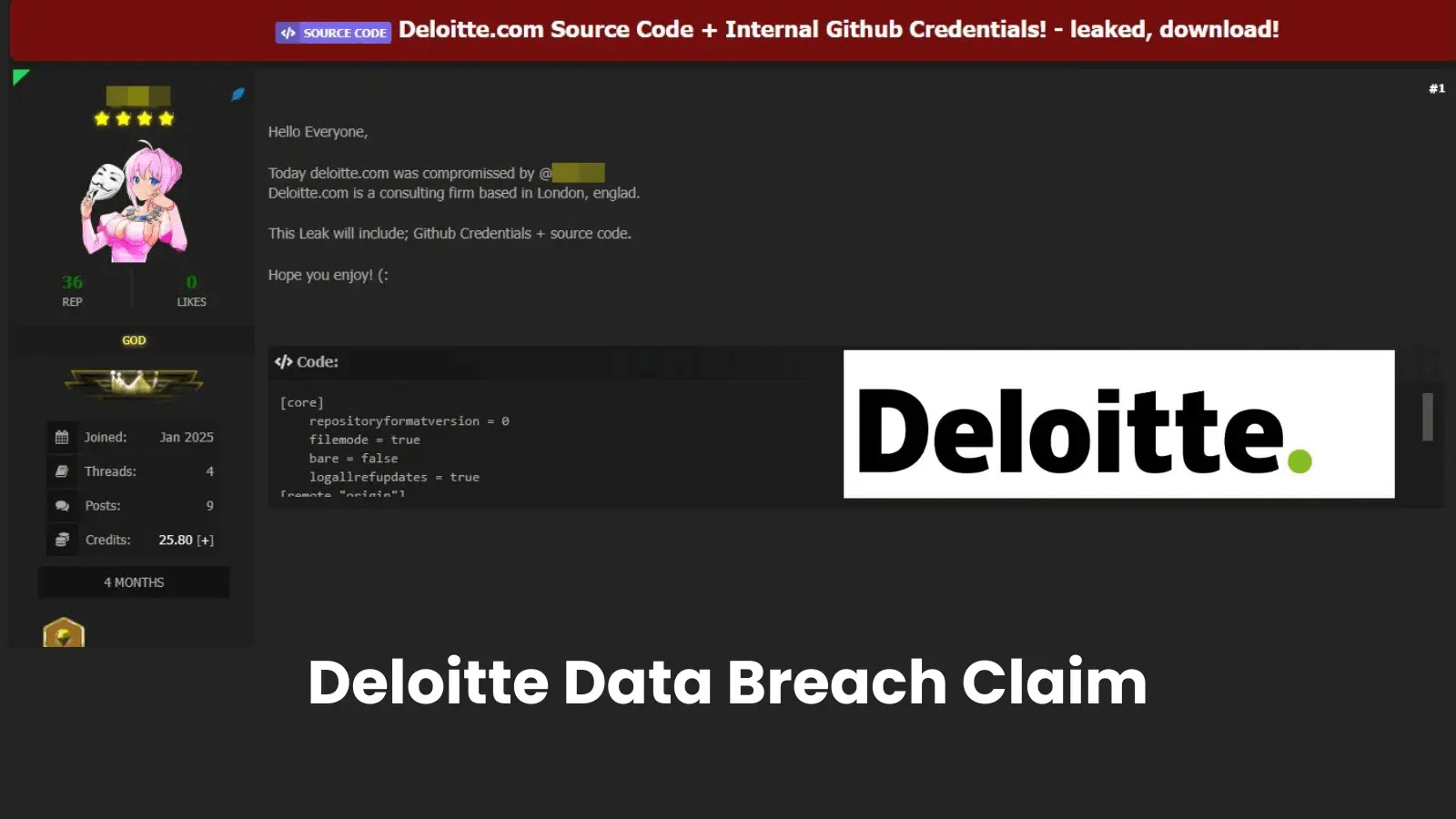

A Deloitte, uma das maiores consultorias do mundo, acaba de entrar no centro de mais uma polêmica de cibersegurança. Um suposto invasor que se identifica como “303” divulgou em um fórum da dark web o vazamento de códigos-fonte e credenciais do GitHub que, segundo ele, pertencem à divisão de consultoria dos EUA da empresa. A exposição pode ter comprometido diretamente a infraestrutura interna de desenvolvimento da Deloitte, revelando dados sensíveis de projetos proprietários que, em teoria, jamais deveriam ter saído de ambientes controlados.

Esse novo incidente reacende uma série de dúvidas sobre a real maturidade de segurança cibernética dentro da organização. Não é a primeira vez que o nome Deloitte aparece ligado a vazamentos. Em 2017, pesquisadores de segurança já haviam encontrado senhas, logins e detalhes operacionais da VPN corporativa expostos publicamente em um repositório GitHub. Mesmo após anos e supostos investimentos em segurança, os erros parecem se repetir e pior: com potencial de escala global.

A ameaça agora é ainda mais grave. Se as credenciais vazadas forem válidas, abrem portas silenciosas para que outros agentes maliciosos explorem sistemas críticos da consultoria sem serem detectados. É como se a chave do cofre estivesse solta no submundo digital e qualquer um com intenção e habilidade pode tentar girar. O invasor “303” já é associado a ataques anteriores, incluindo um caso recente contra uma empresa de software na Índia que afetou grandes seguradoras, reforçando a teoria de uma campanha coordenada contra corporações e governos.

A resposta da Deloitte até agora tem sido o silêncio. Nenhuma declaração oficial foi emitida para esclarecer os fatos, o que só aumenta a incerteza e a sensação de negligência. Em dezembro de 2024, quando a gangue Brain Cipher alegou um ataque semelhante, a empresa tentou minimizar o impacto, dizendo que o vazamento se referia a um “sistema de cliente externo”.

Leia mais na mesma categoria: